Masa pandemi yang bermula pada awal tahun 2020 membuat seluruh dunia, khususnya bagi perusahaan harus fokus melakukan antisipasi agar tidak tergerus pada situasi yang semakin terpuruk. Banyak perusahaan turut serta menerapkan kebijakan Work From Home (WFH) untuk meminimalisir virus Covid-19 yang menyebar dengan cepat. Saat berbagai perusahaan menerapkan metode tersebut, bagaimana dengan keadaan sistem keamanan data yang dimiliki?

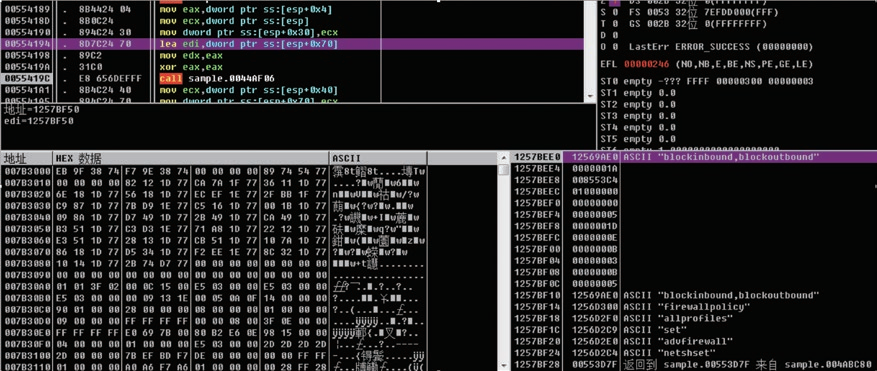

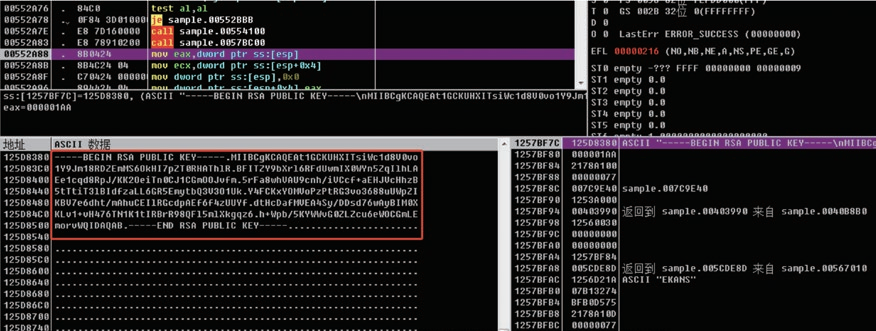

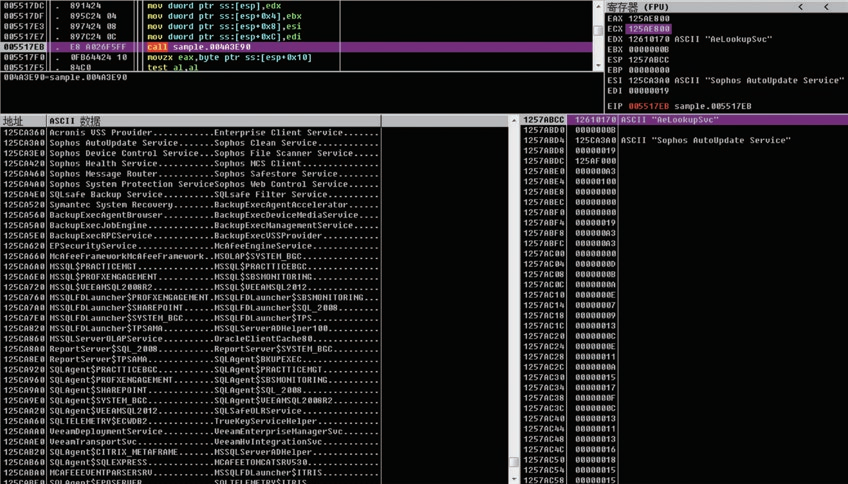

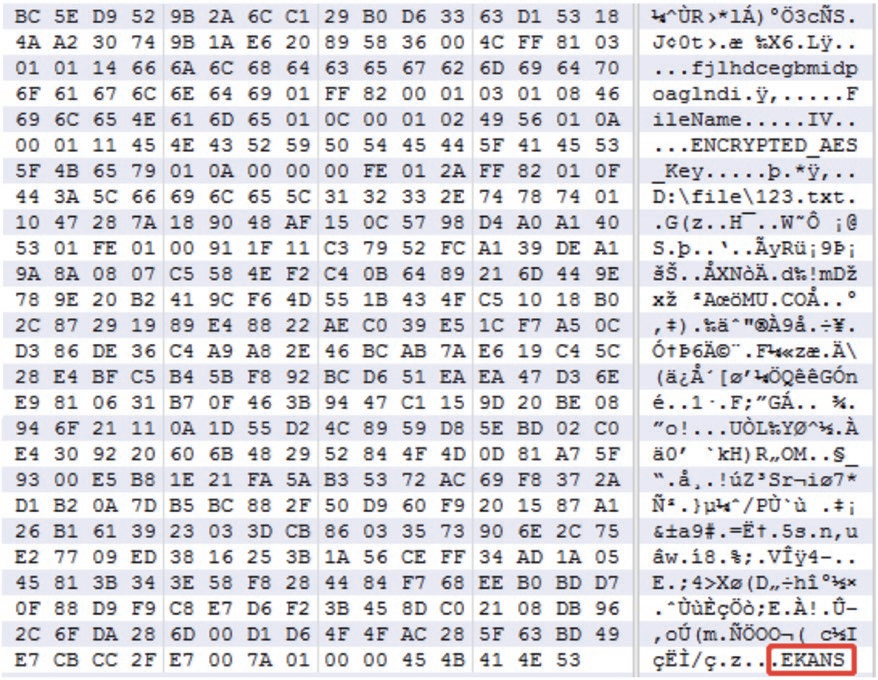

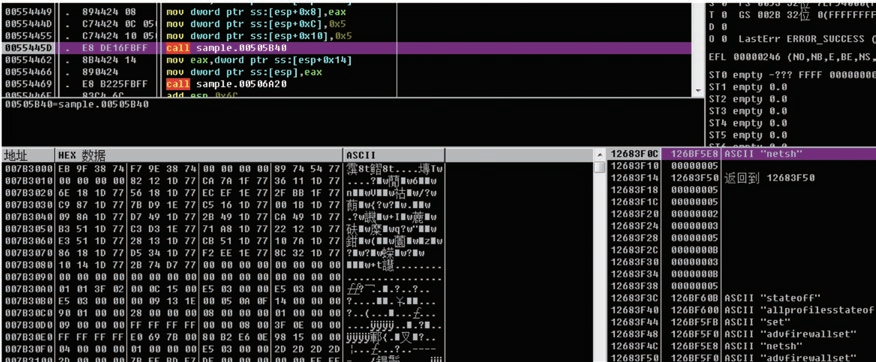

Pada Juni, 2020. Salah satu perusahaan besar di bidang industri otomotif menyatakan bahwa sistem keamanan mereka diretas oleh Hacker yang mengatasnamakan dirinya Ekans, atau dikenal sebagai Snake Ransomware. Serangan yang tiba-tiba terjadi ini berdampak tidak hanya pada satu lokasi atau departemen. Hal ini menyebabkan sistem jaringan server mereka tidak dapat di akses oleh pelanggan. Mereka terpaksa melakukan shutdown pada beberapa lokasi produksi, termasuk finansial service operation. Serangan yang di lakukan oleh peretas adalah dengan memanfaatkan malware yang bekerja dengan cara melakukan enkripsi pada data-data yang tersimpan.

Meskipun serangan Snake Ransomware tidak berdampak pada Personal Identifiable Information (PII) pelanggan. Serangan ini berdasarkan kepada data yang di encryption oleh ransomware, namun belum dapat di buktikan atas log pencatatan data exfiltrate yang mungkin saja terjadi sebelum serangan encryption di lancarkan.

Serangan yang terjadi bulan lalu, bukan pertama kalinya. Pada Juli 2019 Unsecured ElasticSearch database di cloud yang berisi 300.000 record data karyawan mereka di seluruh dunia, termasuk CEO nya sendiri. Serangan juga mengarah pada informasi mengenai perangkat komputer jaringan internal. Ditemukan sebuah table database yang bernama “uncontrolledmachines” yang berisi mesin perangkat komputer, di dalamnya tidak terdapat software security apapun yang terinstall. Pada tahun lalu, serangan terjadi karena adanya misconfiguration pada tata kelola di Cloud. Tentunya berbeda dengan serangan pada tahun ini yang disebabkan oleh Snake Ransomware.